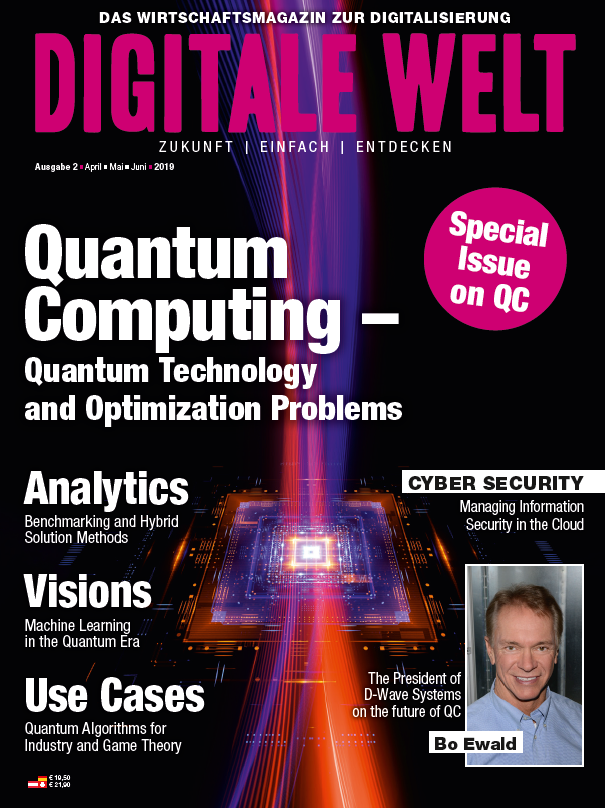

In der Ausgabe 2/2019 stellt Ihnen die Redaktion der DIGITALEN WELT ausgewählte Expertenbeiträge zum Themenschwerpunkt Quantum Computing vor. Neben allgemeinen Einführungsbeiträgen, beleuchten Artikel verschiedener Praxisfelder die Thematik aus unterschiedlichen Blickwinkeln.

Quantum Technology and Optimization Problems

Laden Sie sich diese Ausgabe als PDF herunter oder lesen sie die enthaltenen Artikel online.

Inhaltsverzeichnis

Alle Beiträge in diesem Magazin

Since the 1960’s, scientists have promised technologies working on the principles of quantum mechanics that can solve age-old problems facing the human civilization. For

Quantum data communication protocols are theoretically secure, aren’t they? But wait, they involve classical bits. Quantum nodes use classical hardware and software. Quantum storage

Vertex and edge importance metrics are key tools in the analysis of networks. Most importance metrics are mainly vertex-based measures, rather than measures of

Quantum computing is one of the hottest topics in computer science. With D-Wave Systems releasing the first commercially available quantum annealer in 2011 [1],

Introduction Everyday computers can be used to solve numerous tasks which are often too difficult for humans to do quickly. Whether it is finding

Das Implementieren, Patchen, Updaten, Upgraden und Verwalten von Hardware-Firewalls ist kostspielig, komplex und zudem anfällig. International tätige Unternehmen neigen daher zunehmend dazu Cloud-basierte Firewalls

Und wieder ist es passiert, diesmal bei einem niederländischen Filmunternehmen namens Pathé. Anfang des Jahres fielen hier der Managing Director und der CFO auf

Vor vier Jahren wurde die Aussage, dass Cryptolocker bald an einzelne E-Mail-Adresse im Internet verschickt werden, belächelt. Damals haben Cyberkriminelle Phishing-E-Mails an Millionen von

Durch die Einführung der Datenschutzgrundverordnung (DSGVO) ist das Thema Compliance wieder in den Fokus einer verantwortungsvollen bzw. nachhaltigen Unternehmensführung gerückt. Was das bedeutet und

Ich höre immer wieder von Unternehmen, denen Endpoint-Backup-Lösungen zu komplex wurden – und die sich darum darauf beschränkten, manuell Kopien anzufertigen. Dass das nicht

Wir alle, die wir die digitale Revolution von der ersten Minute an miterlebt haben, kennen es nicht anders: Geräte veralten rapide, funktionieren nur fehlerhaft

Cyberkriminelle betreiben für Social Engineering-Angriffe einen immer größeren Aufwand, um ihre Opfer zu verunsichern und sie zur Vernachlässigung von Sicherheitsstandards zu überreden, was hohe

Unternehmen rätseln seit rund einem Jahrzehnt darüber, wie sie sich erfolgreich an die Generation der Millennials anpassen können. Unter Millennials versteht man die Generation,

Es wird schlimmer: Nahezu täglich erreichen die Öffentlichkeit Nachrichten zu neuen Angriffen auf geschäftliche und private PCs. Die Kriminellen setzen dabei in vielen Fällen

Der Datensteuervorschlag von Bundekanzlerin Angela Merkel wirft grundsätzliche Fragen zum Datenwert, zur Regulierung und Chancengleichheit auf. So sollen auch kleine Firmen aus Daten Werte