Die Digitalisierung verändert nicht nur unser Privatleben, sondern seit Jahren auch alle Organisationen. Die meisten Betriebsabläufe sind mittlerweile sehr komplex und fast alle betrieblichen Aufgaben sind in hohem Maße von IT abhängig. Auch Organisationen verlassen sich mittlerweile fast blind auf die eingesetzte Technik.

Bürger und Kunden erwarten vergleichbare Service-Angebote und -Geschwindigkeiten, wie sie es privat gewohnt sind. Diese Erwartungshaltung besteht gegenüber Unternehmen und Behörden, aber auch als Mitarbeiter innerhalb der eigenen Organisation. Ein Resultat der digitalen Transformation sind gestiegene Erwartungen an die Allgegenwärtigkeit von Technologie und Daten. Daraus ergeben sich für das Feld der Sicherheit insbesondere folgende Fragestellungen: Ist ein umfassender Schutz von Technologie und Daten heutzutage noch möglich? Können Organisationen den gestiegenen Anforderungen überhaupt gerecht werden?

Wenn man die meisten IT-Organisationen genauer anschaut, dann ist die Wahrnehmung von IT-Sicherheit, unabhängig von der Branche, wie folgt zu beschreiben:

- Eine Bearbeitung sicherheitsrelevanter Aspekte und die Einbindung entsprechender Organisationseinheiten (z.B. Sicherheitsbeauftragter) erfolgt – wenn überhaupt – erst sehr spät.

- Die Einbindung sicherheitsrelevanter Entscheider z.B. für Freigaben zu einem fortgeschrittenen Zeitpunkt, setzt diese Rollen unter kurzfristigen Handlungsdruck, denn meist wurden alle wesentlichen Entscheidungen bereits während der Planung/Konzeption getroffen.

- Am Ende gehen Lösungen mit Protest aus dem Sicherheitsbereich und einer Liste nachzuarbeitender Themen in Produktion, die nie umgesetzt werden.

Aus organisationspsychologischer Sicht ist dieser Zustand nicht optimal, aus sicherheitstechnischer Sicht sogar nicht akzeptabel. Zwei wesentliche Herausforderungen für IT-Organisationen und Sicherheitsbeauftragte sind (1) kein direkter und sichtbarer Nutzen von Sicherheitsmaßnahmen sowie (2) nur begrenzente Ressourcen verfügbar zu haben, um alle Anforderungen umzusetzen. Zur Bewältigung dieser Herausforderungen werden im Artikel Denkanstöße gegeben und im nachfolgend erläuterten Zonen-Konzept für IT-Organisationen zusammengefasst.

Organisationen müssen ihre fachliche Komfort-Zone kennen

Verantwortung ist nicht delegierbar, auch wenn dies fast täglich versucht wird. Dies gilt auch bzw. insbesondere für die Verantwortung im Bereich der IT-Sicherheit. Es ist wenig zielführend zu glauben mit einer neben der IT stehenden oder als Stabstelle organisierten Sicherheitsorganisation sei das Thema bereits gelöst und Sicherheitsaspekte werden stets ausreichend betrachtet. Jeder, der IT-Systeme konzipiert, entwickelt, betreibt oder nutzt trägt täglich einen Teil der Verantwortung für die Sicherheit der zugehörigen Services bzw. Komponenten. Sicherheit ist stets ein Zusammenspiel aus technischen und organisatorischen Aspekten. Sicherheitsaspekte müssen bereits in der Konzeptionsphase von den Planern berücksichtigt werden. Überdies sind auch Belange von Betrieb, Nutzung und Außerbetriebnahme bzw. Lifecycle Management zu berücksichtigen. So kann es nur zielführend sein, jeden einzelnen Mitarbeiter auch als quasi Sicherheitsbeauftragten für seinen Bereich zu sehen und ihn handlungsfähig zu machen.

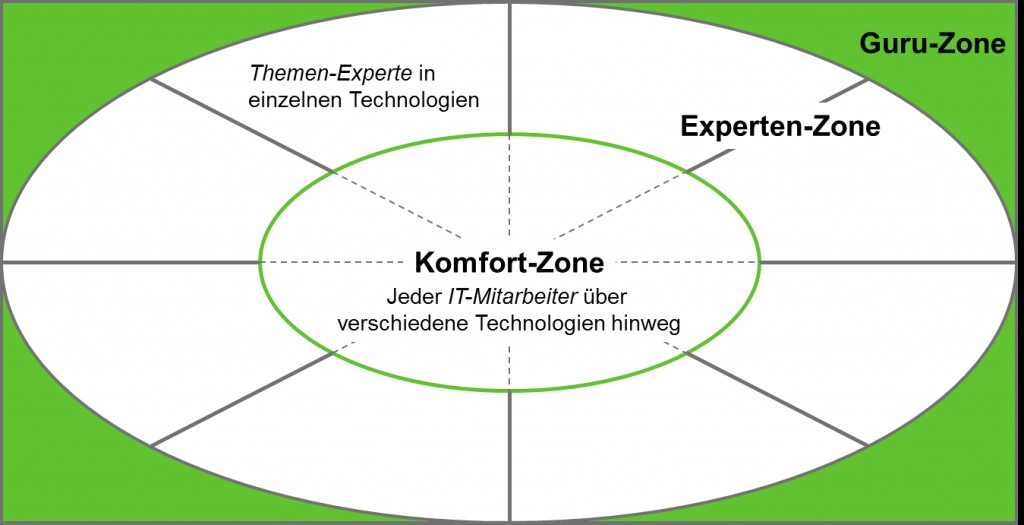

Jeder IT-Spezialist, der im Bereich von Konzeption, Entwicklung oder Betrieb von IT-Services arbeitet, hat gleichzeitig auch IT-Sicherheitskompetenzen. In diesem Bereich der sogenannten Komfort-Zone agiert er sicher. Er erkennt Zusammenhänge und Abhängigkeiten und kann die Konsequenzen des eigenen Handelns abschätzen.

Jeder dieser Spezialisten kommt durch die große Diversität im Bereich der Technologie zwangsläufig irgendwann an seine Grenzen. Dann beginnt der Bereich des Expertenwissens für einzelne Technologien, wo die Eigenarten und Sicherheitsthemen jeder einzelnen Komponente und deren Zusammenspiel beleuchtet werden müssen: Die Experten-Zone. Sie ist auf Grund der Vielzahl von Technologien und Kombinationsmöglichkeiten sehr differenziert und nuanciert. Daher stellt die Abdeckung der kompletten Experten-Zone eine Herausforderung für jede Organisation dar.

Allerdings kommen auch Experten an Grenzen. Wo beispielsweise Kreativität und kriminelle Energie zusammenkommen ergeben sich Bedrohungsszenarien wie beispielsweise gezielte und koordinierte Angriffe über verschiedene Angriffsvektoren hinweg. Hier beginnt dann die Guru-Zone. Diese Zone mit den zur Verfügung stehenden Ressourcen umfänglich abzudecken und sich gegen diese Gefahren zu wappnen, kann allerdings nur von wenigen Unternehmen realistisch und wirtschaftlich geleistet werden. Diese ist, wie nachfolgend dargestellt wird, nur durch den unternehmens- und organisationsübergreifenden Zusammenschluss der verfügbaren Ressourcen ansatzweise abzudecken.

Das Zusammenspiel der Komfort-, Experten- und Guru-Zone ist in folgender Abbildung schematisch dargestellt. Die nachfolgenden Abschnitte erläutern das Zonen-Konzept und die entsprechenden Zusammenhänge.

Das Zonen-Konzept wirkt auf alle IT-Organisationen

Die Frage, ob sich Organisationen und IT-Organisationen im Speziellen auf das Zonen-Konzept einlassen wollen oder nicht, stellt sich nicht. Denn unabhängig von Branche und Größe haben alle IT-Organisationen sehr ähnliche Herausforderungen IT-Sicherheit ganzheitlich sicherzustellen. Naheliegend ist, dass die einzelnen IT-Komponenten und das System selbst gut abgesichert werden. Dieser technische Ansatz allein greift jedoch zu kurz. Die eigentlichen Herausforderungen zur Absicherung von Systemen sind vielfältig und größtenteils nicht technisch. Die Anwendung des Zonen-Konzepts ist ebenso unabhängig von den verfügbaren finanziellen Mitteln. Sicherheitsfragen machen vor finanziellen Grenzen nicht halt. Jede Organisation ist für Ihren Geschäftsbereich aufgefordert den richtigen Weg zu finden, um die notwendige Sicherheit gewährleisten zu können.

Sicherheit muss übergreifend in der IT-Organisation mit Rollen und Zuständigkeiten verankert sein. Die operative Umsetzung in Projekten und im Betrieb bedarf übergreifender Steuerung. IT-Sicherheit (aber auch der Bereich des Datenschutzes der gerne vergessen wird) liegt in der obersten Verantwortung der Behörden- oder Geschäftsleitung. Diese Verantwortung ist nicht delegierbar, Aufgaben hingegen schon. Die Ausgestaltung und Steuerung sollte durch eine unabhängige Rolle im Unternehmen erfolgen. Sicherheit ist eine Frage der Organisation.

Ein Prozess ohne Sicherheitsaspekte ist ein Sicherheitsrisiko

Im ITIL-Framework ist Sicherheit als eigenständiger Prozess beschrieben, gleichzeitig wird aber auch darauf hingewiesen, dass Sicherheitsthemen sich durch den kompletten Lebenszyklus eines Service ziehen. Letzteres ist definitiv die empfohlene „Good Practice“. IT-Organisationen, die es schaffen Sicherheitsaspekte in die tägliche Arbeit einzuweben, erlangen ein robustes Qualitätssystem und ein hohes und durchgängiges Sicherheitslevel. Im Beispiel des Incident Managements ist es wichtig nicht nur eine eigene Dispatching Gruppe für Sicherheitsvorfälle aufzubauen. Darüber hinaus müssen das Erkennen von und das Reagieren auf Sicherheitsvorfälle in gewohntes Verhalten jedes Support-Mitarbeiters übergehen. Dazu ist es wichtig alle Sicherheitsthemen in die Standardarbeitsmittel einfließen zu lassen und die richtigen Abfragen und Anweisungen in Known-Error-DB und Diagnosebäumen zu verankern (Stichwort: Wissensmanagement).

In der Konzeptionsphase eines Service gelten diese Regeln genauso. Hier hilft keine separate Sicherheitskonzeption, sondern die sicherheitsrelevanten Fragestellungen sind direkt in die Spezifikationen und Umsetzungskonzepte einzubauen. Angreifer unterscheiden dies auch nicht.

Damit die entsprechenden Sicherheitsbelange auch konsequent Einzug in die zu erstellenden Dokumente und Umsetzungen sowie Trainings halten, ist dies in Prozessen zu beschreiben und noch wichtiger in den Arbeitsmitteln und Vorlagen zu verankern, sodass alle Mitarbeiter bei der täglichen Arbeit stets die relevanten Sicherheitsaspekte im Hinterkopf haben und diese mit der Zeit als inhärenten Arbeitsschritt verinnerlichen. Das mittlere Management hat hier eine Schlüsselrolle und hat nahezu jeden Arbeitsschritt konsequent auf Einhaltung von Sicherheitsaspekten hin zu hinterfragen (bewusste Übertreibung). Hierzu müssen allerdings auch durch die Governance die nötigen technischen und organisatorischen Maßnahmen und Kontrollmechanismen etabliert werden.

Dedizierte Sicherheitskonzepte werden eigentlich nicht gebraucht, denn Planungs- und Betriebskonzepte müssten Sicherheitsaspekte bereits umfänglich mitberücksichtigen. Sicherheit ist eine Frage der gesamten Organisation, jeder Arbeitsschritt und Fachbereich tragen dazu bei.

Die eigenen Grenzen erkennen – Oder: wo werde ich selbst zum Risiko?

Der Einsatz unterschiedlicher technologischer Komponenten, die Abhängigkeit zwischen den einzelnen Systemen sowie die erhöhten Angriffsvektoren und die Notwendigkeit der stetigen Weiterentwicklung sind wesentliche Herausforderungen für Planungs- und Betriebsbereiche in IT-Organisationen.

Dem Anspruch, alle Herausforderungen selbst bewältigen zu wollen und zu können, werden die wenigsten Unternehmen gerecht. Die Gründe dafür sind vielfältig. Im Kern lassen sich alle Gründe jedoch auf fehlendes Wissen und knappe Ressourcen zurückführen. IT-Organisationen müssen somit die Frage beantworten, wie die IT-Sicherheit trotz knapper Ressourcen und begrenztem Expertenwissen effizient organisiert werden kann.

Es liegt nahe, dass Organisationen sich auf ihre Kernkompetenzen und ihr Kerngeschäft konzentrieren. Keine neue Erkenntnis, aber dennoch nach wie vor eine Herausforderung. Organisationen sollten nicht versuchen alle Themen selbst zu bedienen. Dadurch kann der IT-Betrieb effektiv und effizient gewährleistet werden und im Bedarfsfall kann kurzfristig auf geänderte Rahmenbedingungen und neue Anforderungen reagiert werden.

Organisationen müssen ihre Bedarfe an Ressourcen und Fachwissen identifizieren und stetig abgleichen. Nur so kann ein zielgerichtetes und kontinuierliches Personalmanagement sichergestellt werden. Aus verfügbaren Expertisen in der Organisation, perspektivischer Entwicklung der eigenen Experten sowie Zugriffsmöglichkeiten auf Experten außerhalb der Organisation ist in Federführung des Sicherheitsbeauftragten ein integrierter Personalentwicklungsansatz zu erarbeiten. Dieser muss vor allem die Frage beantworten, welche Sicherheitsfähigkeiten im Hause aufgebaut werden sollen und wie verlässlich sichergestellt wird, dass an den Grenzen dieser eigenen Kompetenzen weitere Experten mit Rat und Tat zur Seite stehen können. Diese Anforderungen an den Sicherheitsbeauftragten machen deutlich, dass die Fragen nicht in einer Stabsorganisation alleine beantwortet werden können, sondern nur gemeinsam mit den einzelnen Fachverantwortlichen in der Linienorganisation zu erarbeiten sind.

Darüber hinaus ist es wichtig auch eine Kultur zu schaffen, in der die Grenzen der IT-Mitarbeiter akzeptiert werden und es als positiv wahrgenommen wird, Experteneinschätzungen einzuholen, statt durch falschen Ehrgeiz Sicherheitslücken entstehen zu lassen. Dies ist die Verantwortung jedes einzelnen Beteiligten sich selbst ständig zu hinterfragen. Gleichzeitig ist hier aber auch die Frage der Wirtschaftlichkeit durch die Organisation zu beantworten.

Wesentliche Aspekte dieser Sourcingstrategien sollten Fachlichkeit, Verfügbarkeit sowie Wirtschaftlichkeit der notwendigen Ressourcen sein. Fachlichkeit meint, dass das Fach- und Expertenwissen vorhanden ist, welches konkret benötigt wird. Verfügbarkeit adressiert die Notwendigkeit, dass das Wissen zu dem Zeitpunkt vorhanden ist, wenn es benötigt wird. Wenn Spezialthemen durch einen Dritten, z.B. einen externen Dienstleister erbracht werden, dann müssen die Verträge sicherstellen, dass die Unterstützung kurzfristig bereitsteht.

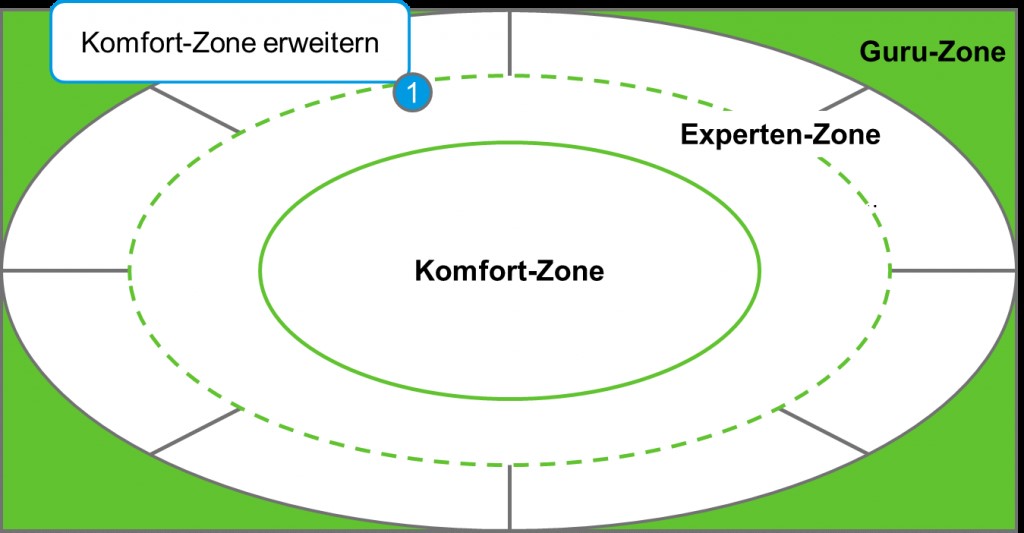

Hierzu ein Beispiel: Ein Unternehmen bietet am Markt webbasierte Lösungen für Privatanwender an. Diese Systeme sind abgesichert und die benötigte Expertise ist im Unternehmen verankert. Eine Erweiterung des Geschäftsmodells soll nun auch Unternehmenskunden adressieren, welche zur Einbindung der Dienste eine Hardware Appliance benötigt. Die Sicherheit der Appliance kann nur durch Experten dieser für das Unternehmen neuen Technologie geprüft und sichergestellt werden. Dies erkennt das zuständige Entwicklerteam recht schnell. Nun muss allerdings auch ein Experte verfügbar sein, der eingebunden werden kann. Die benötigten Experten könnten allerdings nicht vollständig im eigenen Haus ausgelastet werden, was gegen eine Festanstellung spricht. Dazu muss das Unternehmen im Idealfall einen Rahmenvertrag vorhalten, damit schnell und effizient auf diese Experten zugegriffen werden kann. Die Zusammenarbeit mit der externen Unterstützung soll nicht nur zum Support, sondern auch zum Wissenstransfer genutzt werden, damit die Mitarbeiter des eigenen Hauses weiterentwickelt und die Komfort-Zone erweitert werden kann.

Bedarf an branchenübergreifender Vernetzung und Unterstützung

Die digitale Infrastruktur gewinnt immer mehr an Bedeutung. Insbesondere der IT-Standort Deutschland hat ein Interesse daran, dass nicht nur der Infrastruktur-Ausbau fortgesetzt wird, sondern dass die Sicherheit der zentral bereitgestellten Infrastruktur und der Systeme auch stets gewährleistet ist. Es gibt derzeit noch viel Potential, um öffentliche und private Organisationen zu unterstützen: Nicht nur Unternehmen stehen in der Pflicht ihren Beitrag zu leisten, insbesondere die zuständigen, öffentlichen Organisationen sind aufgefordert deutliche und ernstzunehmende Impulse zu geben, Unterstützungsangebote zu schaffen und neben Investitionen in Infrastruktur auch maßgeblich Wissensauf- und -ausbau zu initiieren und zu fördern.

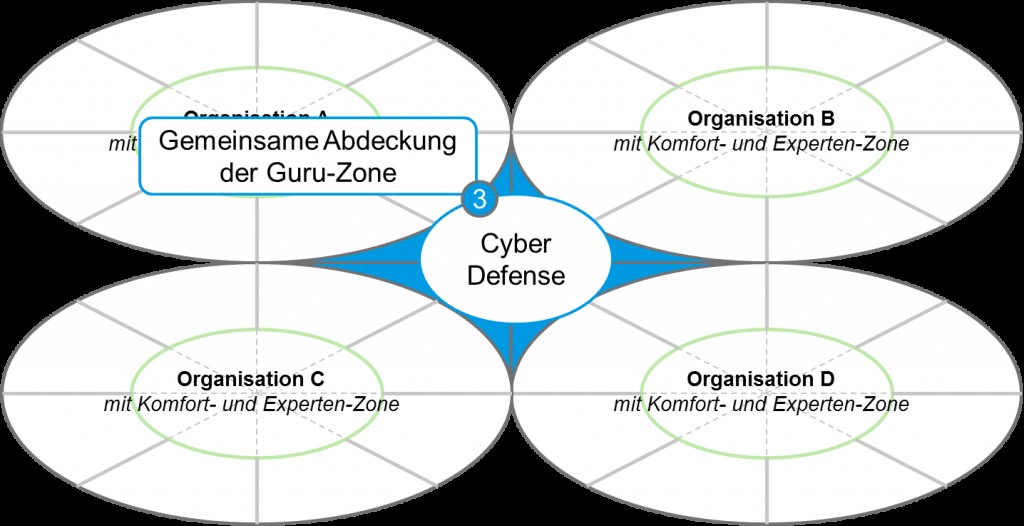

Das Cyberabwehrzentrum der Bundeswehr ist eine Reaktion der Bundeswehr auf die aktuellen Herausforderungen. An diesem und anderen Beispielen wird deutlich, dass derzeit viele Initiativen unabhängig voneinander gestartet werden. Es bedarf jedoch einer übergeordneten Strategie nicht nur für sensible Bereiche, sondern auch für die Breite. Das BSI und die entsprechenden Länderorganisationen bzw. -initiativen sollten konkrete Angebote für die Unterstützung von Unternehmen und Behörden schaffen. Neben Unterstützungsangeboten wird jedoch auch eine digitale Feuerwehr gebraucht, um digitale Brände schnell löschen zu können. Unternehmen und Behörden haben beispielsweise Bedarf an kurzfristigen Unterstützung z.B. durch flexible CERTs die mit entsprechenden Mandaten und Ausrüstung ausgestattet sind. Einerseits scheuen zahlreiche Unternehmen aus Reputationsängsten den Austausch zu Angriffen und sensiblen Themen mit externen Stellen, andererseits fehlen glaubhafte Angebote auf die zurückgegriffen werden kann.

Die Erfahrung zeigt, dass die meisten Organisationen vor sehr ähnlichen Herausforderungen bei der Bearbeitung der IT-Themen stehen. Es liegt nahe, dass ein Austausch zwischen verschiedenen Akteuren in den unterschiedlichen Branchen über Organisationsgrenzen hinweg forciert wird. Für viele Organisationen erscheint der Wissens- und Erfahrungsaustausch mit Dritten als ein No-Go. Organisationen sollten ermutigt werden sich zu vernetzen und auszutauschen. Ohne gegenseitiges Vertrauen und einen passenden Rahmen wird dies jedoch nicht gelingen.

Auch die Gründung der DCSO von der VW, Allianz, BASF und Bayer unterstreicht den Bedarf nach übergreifender Vernetzung und Unterstützung für bzw. zwischen privaten Unternehmen, aber auch für die Bürgerinnen und Bürger. Übergreifende Vernetzung und öffentliche Unterstützung sind in Deutschland vermehrt notwendig.

Fazit

Alle Organisationen haben im Kontext der IT-Sicherheit sehr ähnliche Herausforderungen wie beispielsweise begrenzte Ressourcen und ähnliche bis sogar identische fachliche Themen. Hier gilt es mehr voneinander zu lernen. Eine frühzeitige und ganzheitliche Betrachtung von Sicherheitsaspekten ist notwendig, denn Sicherheit ist ein Querschnittsthema und damit ein zwingender Bestandteil aller Geschäftsprozesse.

Der vorgestellte Ansatz des Zonen-Konzepts hilft Organisationen ihre Bedürfnisse und Fähigkeiten in Bezug auf die IT-Sicherheit zu bewerten, strategische Entscheidungen zu treffen und entsprechende Maßnahmen abzuleiten. Maßnahmen könnten die Bereitstellung von Budgets und der Abschluss von Dienstleister-Verträgen sein oder auch die Einstellung notwendiger Experten.

IT-Organisationen sind somit aufgefordert, ihre Sicherheitsanforderungen und Geschäftsprozesse in Einklang zu bringen und ihren Umgang mit den jeweiligen Zonen zu definieren.

Auch in Zukunft werden IT-Organisationen versuchen, jeder Sicherheitsmaßnahme einen direkten und sichtbaren Nutzen zuzuordnen. Sicherheitsthemen sind Querschnittsthemen, sie können somit nicht losgelöst betrachtet werden, sondern sind zwingend in allen Geschäftsprozessen zu berücksichtigen. Gleichwohl sind dabei kritische Reflektionen und auch die Abwägung von Kosten und Nutzen notwendig. Meist fehlt diese kritische Auseinandersetzung und Abwägung, fehlenden Ressourcen oder Fachlichkeit geschuldet.

Organisationen sollten sich am Zonen-Konzept orientieren, um

- die Komfort-Zone zu erweitern: Die Mitarbeiter der Organisation haben ein ausreichendes Verständnis für ihre Sicherheitsaufgaben und werden durch Templates, Tools und Prozesse unterstützt. Die Organisation kennt die Grenzen des Handlungsspielraums der eigenen Mitarbeiter.

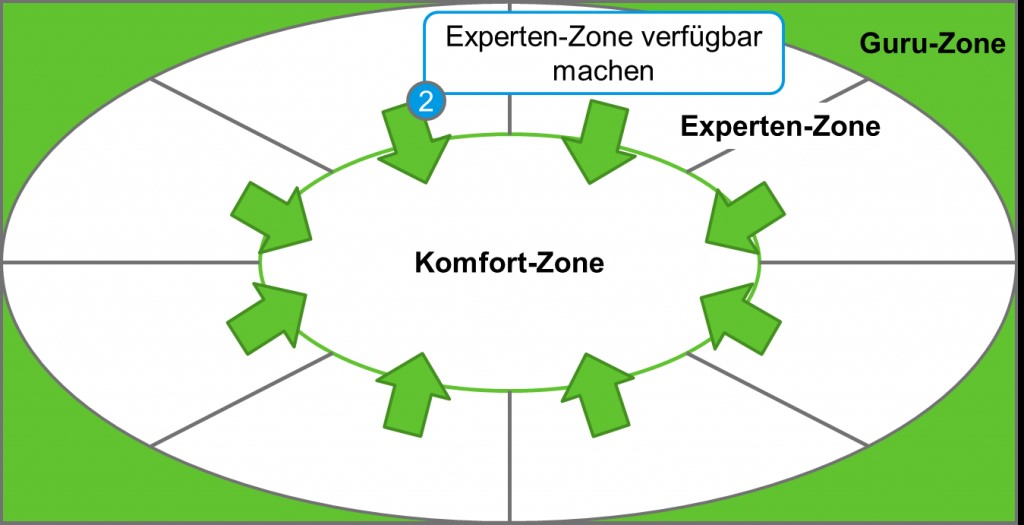

- die Experten-Zone verfügbar machen: An den Grenzen des internen Handlungsspielraums ist der Zugriff auf Experten unterschiedlicher technischer und organisatorischer Fragestellungen nach Bedarf sicherzustellen.

- Die Guru-Zone gemeinsam abzudecken: Ein intensiver Austausch über Organisationsgrenzen hinweg sowie der Aufbau gemeinsamer Cyber Defense Zentren sollte angedacht werden. Eine staatliche Unterstützung für alle Branchen ist notwendig.

Um einen Kommentar zu hinterlassen müssen sie Autor sein, oder mit Ihrem LinkedIn Account eingeloggt sein.