Cloud und SaaS, smarte Tools für Videokonferenzen und Meetings sowie Virtual Private Networks (VPNs) – technisch gesehen war das Arbeiten von zu Hause noch nie so einfach wie heute. Doch mit dem Boom des Home Office im COVID-Jahr 2020, hat sich auch die Lage in Sachen Cybersicherheit verschärft. Vor allem die sogenannten Initial Access Broker verdienen sich mit kompromittierten Remote-Zugängen eine goldene Nase.

Initial Access Brokers, oder kurz IABs, sind so etwas wie die Immobilienmakler der Cyberkriminalität. Sie suchen den Markt nach interessanten Objekten ab, verschaffen sich Zugang über schlecht gesicherte Eingänge, ermitteln den Marktwert der Immobilie und verkaufen ihren „Schlüssel“ anschließend auf kriminellen Foren und Markplätzen. Die kriminelle Kundschaft kann daraufhin ungehindert das Gebäude in Beschlag nehmen und einen enormen Schaden verursachen.

IABs agieren, wie ihr Name schon sagt, im Vorfeld von Cyberattacken und stellen lediglich die Zugangsdaten zu Unternehmensnetzwerken und Systemen zur Verfügung. Den Angriff selbst übernehmen andere. Zu den Stammkunden gehören vor allem Ransomware-Gruppen, die für die Verbreitung ihrer Erpresser-Malware nach einem geeigneten Einstiegsvektor suchen.

Hohe Nachfrage und Steigende Preise

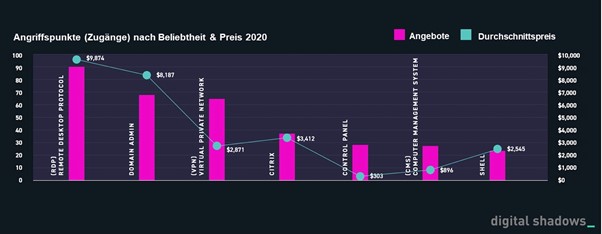

Diese Arbeitsteilung ist in der cyberkriminellen Unterwelt nicht neu. Erstaunlich ist aber, wie schnell der Handel mit kompromittierten bzw. gehackten Fernzugriffen (Remote Access) im letzten Jahr gewachsen ist. Bei einer Analyse der bekanntesten Marktplätze zählten die Sicherheitsanalysten von Digital Shadows über 500 Angebote rund um Remote Desktop Protocol (RDP), Virtual Private Networks (VPN) und Citrix-Gateways.

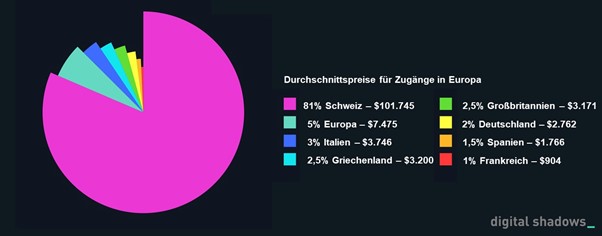

Die Nachfrage ist groß und die Preise steigen. Durchschnittlich zahlen Angreifer rund 7.100 US-Dollar für einen kompromittierten Zugang. Kein schlechtes Geschäft für IABs, die sich von einfachen Mittelsmännern zu einer der am schnellsten wachsenden Berufsgruppen der Cyberwelt gemausert haben.

Es gibt drei gute Gründe für diese Erfolgsstory: Mit COVID-19 und der massiven Verlagerung der Arbeitswelt ins Home-Office hat sich die Zahl der potenziellen Angriffsziele exponentiell vergrößert. Gleichzeitig kam es im letzten Jahr zu einer noch nie dagewesenen Welle an Ransomware-Angriffen, die nur mit Hilfe von IABs möglich war. Und schließlich haben die niedrigen Einstiegsbarrieren in die Cyberwelt dazu geführt, dass auch technisch weniger versierte Akteure sich als IAB versuchen.

1.Größere Angriffsfläche durch Remote-Zugänge im Home-Office

Für den Fernzugriff auf Server und Anwendungen haben sich in den letzten Jahren ein Reihe an IT-Lösungen etabliert, die quasi zur Grundausstattung des Home-Office gehören. Virtual Private Network (VPN) beispielsweise wird von vielen Unternehmen genutzt, um eine sichere Verbindung zwischen dem eigenen Netzwerk und den Geräten von Mitarbeitern aufzubauen. Über Cloud Control Panels (CCP) lassen sich Cloud-Anwendungen managen und Zugriffsberechtigungen sowie Sicherheitseinstellungen festlegen. Die Lösungen von Citrix wiederum kommen als Virtualisierungsplattform zum Einsatz und stellen ortsunabhängigen Zugriff zu Windows-Applikationen, Remote Desktops und Daten sicher. Es verwundert daher nicht, dass alle drei angeführten Zugriffstypen bei IABs hoch im Kurs stehen.

Der am häufigsten gehandelte und kompromittierteste Fernzugriffen ist jedoch das Remote-Desktop-Protokoll von Microsoft, kurz RDP. Das Netzwerkprotokoll erlaubt es Mitarbeitern im Home-Office, auf ihre Dateien zuzugreifen und Anwendungen zu öffnen – ganz so als ob sie vor ihrem Desktop-Rechner im Büro sitzen. In den falschen Händen kann RDP jedoch dazu genutzt werden, um Daten abzugreifen, das System zu infiltrieren und Malware einzuschleusen.

Laut FBI nutzen Ransomware-Angreifer in 70-80% der Fälle RDP als Einfallstor. Auch der Anfang 2021 bekannt gewordene Angriff auf die Trinkwasserversorgung in Florida, bei dem Hacker den Anteil von gefährlichem Ätznatron im Wasser erhöhten, geht mit großer Wahrscheinlichkeit auf einen kompromittierten RDP-Fernzugriff zurück.

2. Ransomware-Welle lässt Nachfrage explodieren

In der Cybersecurity-Welt wird 2020 als das Jahr in Erinnerung bleiben, in dem eine Welle an Ransomware-Angriffen Unternehmen auf der ganzen Welt geradezu überschwemmte. Betroffen waren sowohl Behörden und Organisationen als auch Unternehmen, wobei Größe oder Branche scheinbar keine Rolle bei der Auswahl der Opfer spielte.

Für Schlagzeilen sorgten unter anderem die Ransomware Varianten Maze, Egregor, Conti, Sodinokibi, DoppelPaymer und NetWalker, die mehr als 84% [1] der von Digital Shadows registrierten Vorfälle ausmachten. Vor allem Egregor legte in kürzester Zeit eine steile Laufbahn hin – angefangen beim Angriff auf den US-Buchhändler Barnes & Nobels über die Gaming-Anbieter Ubisoft und Crytek bis zum Personaldienstleister Randstad. Ende 2020 waren nach Untersuchungen von Digital Shadows 188 Unternehmen weltweit betroffen.

Besorgniserregend ist dabei der Trend zu einem Zwei-Stufen-Angriff: Weigern sich Unternehmen das Lösegeld zu zahlen, bleiben die Daten nicht nur verschlüsselt und damit unbrauchbar. Die (oft sensiblen) Informationen werden auch auf einschlägigen Webseiten veröffentlicht. So verliert das Backup als Schutz gegen Ransomware seine Wirkung, denn einmal im Dark Web öffentliche Datenleaks lassen sich nur schwer eindämmen.

In ihrer Rolle als Vermittler zwischen Ransomware-Gruppen und Angriffszahlen befanden sich IABs 2020 also in einer idealen Position, um in der Hierarchie des cyberkriminellen Ökosystems aufzusteigen. Wie die hohen Preise für kompromittierte Remote-Zugänge zeigen, profitierten sie kräftig von den lukrativen Ransomware-Operationen – ohne sich dabei selbst die Hände schmutzig zu machen.

3.Niedrige Einstiegsbarrieren schaffen Nachwuchs

Was IABs auszeichnet, ist ihr breites Spektrum an technischen Können, Erfahrung und Reifegrad. Neben langjährigen Experten und Hackern finden sich unter den Maklern auch Amateure, die gar nicht über das Know-how verfügen, um kompromittierte Zugänge für eigene Angriffe zu nutzen. Manche gelangen sogar lediglich dank schwacher Passwörter an die begehrten Zugänge.

Für viele ist der Verkauf der Remote-Zugänge deshalb die einzige Alternative. Diese Unabhängigkeit macht die IABs brandgefährlich. Denn wer sich nicht auf eine Branche oder ein Kundensegment festlegt, fackelt auch nicht lange bei der Wahl des Käufers – sei es ein Ransomware-Angreifer oder eine staatlich gesteuerte Cybergruppe. Jedes Unternehmen wird zum potenziellen Opfer, unabhängig von Branche oder Geografie.

Schutz vor Ransomware in der Praxis

Der Blick in die cyberkriminelle Unterwelt und die verschiedenen Rollen und Aufgaben der Bedrohungsakteure kann entscheidend bei der Prävention und Eindämmung von digitalen Risiken sein. Dazu gehört auch das Monitoring des Open, Deep und Dark Webs und das Aufspüren von IAB-Angeboten auf einschlägigen Foren und Marktplätzen. Wer früh genug weiß, dass Remote-Zugänge zum Verkauf stehen, kann entsprechende Sicherheitsmaßnahmen in die Wege leiten und Schutzschilde hochfahren. Cyber Threat Intelligence (CTI) wird damit zur wirkungsvollen Waffe.

Da die Angebotslisten im Darknet kontinuierlich wachsen und in Bewegung sind, empfiehlt es sich die Suche auf unternehmensspezifische Parameter einzuschränken. IABs wählen ihre Angriffsziele nach bestimmten Kriterien aus, darunter Alexa Web Ranking, Branche, Geschäftsberichte und Zahl der Mitarbeiter. Zu finden sind diese Informationen oft in B2B-Datenbanken und Branchenverzeichnissen, die sich somit auch gut zur Orientierung beim Monitoring eignen.

Welche Eindämmungs-Strategie effektiv ist, hängt stark von dem jeweiligen kompromittierten Zugangs-Typ ab. Die unten aufgelisteten Empfehlungen beziehen sich auf Remote Desktop Protocol (DRP) von Microsoft und folgen dem Sicherheits-Framework von MITRE.

- Lassen Sie RDP-Verbindungen über das offene Internet NICHT zu. RDP-Instanzen sind leicht über Suchmaschinen wie Shodan aufzuspüren.

- Nutzen Sie Network Level Authentication (NLA).

- Stellen Sie sicher, dass interne Passwortrichtlinien RDP-Accounts einschließen und verwenden Sie komplexe, starke und regelmäßig aktualisierte Passwörter. Angreifer nutzen passwortschwache RDP-Accounts, um sich über Brute-Force-Angriffe Zugriff zu verschaffen.

- Verwenden Sie RDP-Gateways, die 2FA (Zwei-Faktor-Authentifizierung) unterstützen.

- Minimieren Sie wenn möglich Ihre Angriffsfläche mit Hilfe von IP-Whitelists.

- Tunneln Sie RDP-Verbindungen über SSH oder IPSec.

- Reduzieren Sie lokale Administrations- und Domänenadministrationskonten, und steuern Sie die Kontoberechtigungen durch die Implementierung eines rollenbasierten Zugriffssteuerungssystems (RBAC).

- Patchen Sie regelmäßig Systeme, um RDP-Sicherheitsschwachstellen zu schließen.

- Sperren Sie Nutzer und blockieren/pausieren Sie IP-Adressen, die eine hohe Anzahl fehlgeschlagener Anmeldeversuche aufweisen.

- Erwägen Sie die Verwendung von neutralen Kontennamen, die keinerlei Informationen über Ihr Unternehmen preisgeben.

Unternehmen und Organisationen sollten ihren Verteidigungsring in Sachen Cybersicherheit nicht nur höher ziehen, sondern auch über die Schutzmauer aus Next-Generation-Firewall und Virenscanner spähen und externe digitale Risiken im Auge behalten. Ob der Höhenflug der Initial Access Broker weiter anhält, hängt wie in der realen Wirtschaft von Angebot und Nachfrage ab. Ransomware zumindest scheint auch 2021 ein Stammkunde zu bleiben. Auch der Trend zum Home-Office wird sich nicht mehr umkehren lassen. Zeit also, in Cyber Threat Intelligence zu investieren und sich einen Vorsprung zu verschaffen, um potenzielle Angriffe frühzeitig abzuwehren.

Quellen und Referenzen:

[1] https://www.digitalshadows.com/blog-and-research/ransomware-analyzing-the-data-from-2020/?utm_source=PR&utm_medium=Article&utm_campaign=LTC

Um einen Kommentar zu hinterlassen müssen sie Autor sein, oder mit Ihrem LinkedIn Account eingeloggt sein.