Sicherheitsvorfälle wie jüngst die Sicherheitslücke von Exchange-Servern, rufen gezielte Cyber-Angriffe hervor, stören Betriebsabläufe und können immensen Schaden verursachen. Im speziellen Fall wird geraten, davon auszugehen, dass betroffene IT-Infrastrukturen kompromittiert sind. Der Vorfall zeigt aber auch, wie nachlässig mit Cybersicherheit noch umgegangen wird – häufig fehlen sogar die Security Basics. Einige Unternehmenslenker stecken nach wie vor den Kopf in den Sand und hoffen, dass alles gut geht. Cyber Security ist aber keine Frage des Geschmacks und muss dringend zur Chefsache werden. Security-Verantwortliche sollten jetzt ihre Cyber Security auf den Prüfstand stellen und die dringend notwendigen Schutzmaßnahmen ergreifen.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat nach dem Microsoft Exchange-Hack Anfang März 65.000 Server identifiziert, die gefährdet sind. Diese lassen sich beispielsweise für Datendiebstahl missbrauchen. Am 16. März warnte das BSI, dass 10.000 Server noch nicht gepatcht sind. Eine Woche später lieferte die Softwarefirma F-Secure weitere Zahlen. Demnach wurden weniger als 50 Prozent der Sicherheitspatches eingespielt.

Der Vorfall zeigt Parallelen zur Citrix-Schwachstelle, vor der das BSI im Januar 2020 warnte. Im September sorgte die Attacke auf die Universitätsklinik Düsseldorf für Schlagzeilen. Beide Fälle verbindet: Wird zu spät gepatcht, können Cyberkriminelle entweder direkt attackieren oder in Ruhe Hintertüren für ihre Ransomware installieren und später angreifen. Dabei lassen sich Krypto-Trojaner und andere Schadsoftware mit End Point Detection und Security Information and Event Management (SIEM) aufspüren, bevor sie Schaden anrichten können.

Wie wappnet man sich gegen Schwachstellen?

Sind Server über das Internet zugänglich, gibt es Security Basics, um die sich Unternehmen kümmern müssen. Exponierte Systeme können durch ein Intrusion Prevention System (IPS) sowie eine Web Application Firewall vor Eindringlingen geschützt werden, während Next-Generation-Antiviren-Software die Infektion mit Ransomware verhindert. Diese Technologien wären schon geeignet, um ein Eindringen zu erkennen und die Installation einer Backdoor möglichst zu verhindern. Die nötigen Sicherheitstechnologien komplettieren Schwachstellen- sowie Patchmanagement, Penetration Testing sowie SIEM. Es handelt sich dabei um erprobte Cyber-Security-Bausteine, die jedes Unternehmen eigentlich längst implementiert haben sollte.

Aber trotz prominenter Sicherheitsvorfälle wird Cyber Security noch nicht die Bedeutung beigemessen, die sie haben sollte. Nur selten wissen Entscheider über den Sicherheits-Status in ihrem Unternehmen Bescheid und können die richtigen Maßnahmen einleiten. Auf dem Weg zur widerstandsfähigen IT-Infrastruktur für Unternehmen, helfen diese fünf Schritte:

1. Cyber-Security-Check als Bestandsaufnahme

Am Anfang steht eine Reifegrad-Messung der firmeneigenen Cyber Security. Diese kann man sich vorstellen, wie eine Inspektion beim Auto: Cyber-Security-Experten öffnen die Motorhaube und schauen nach, was sich darunter verbirgt.

2. Regelmäßige Penetration-Tests zeigen Schwachstellen auf

Um die eigene Angriffsfläche zu minimieren, haben sich Penetration-Tests bewährt. Automatisierte Pentest-Plattformen fokussieren sich auf Bedrohungen von innen und außen und ahmen einen Hackerangriff nach, wodurch Schwachstellen aufgedeckt werden. Anwender erhalten detaillierte Berichte mitsamt Vorschlägen für Sicherheitsmaßnahmen. Es empfiehlt sich, solche Tests regelmäßig durchzuführen. So kann kontinuierlich priorisiert werden und die Cyber Security verbessert sich laufend, zumal Pentests tiefgehender sind als ein gängiges Schwachstellenmanagement.

3. Ein SIEM installieren – und handeln

Es kommt häufig vor, dass Unternehmen gar nicht mitbekommen, wenn es einen Sicherheitsvorfall gegeben hat. Ein SIEM ist ein automatisiertes Frühwarnsystem für die IT, das sich genau darum kümmert. Es sammelt, analysiert und kategorisiert Informationen aus der gesamten IT-Infrastruktur. Dabei werden Anomalien und Abweichungen erfasst und bewertet, um sicherheitsrelevante Vorfälle zu erkennen. Hierfür ist die Implementierung einer Bedrohungserkennung mit NDR (Network Detection and Response), EDR (Endpoint Detection and Response und XDR (Extended Detection and Response) für ein Frühwarnsystem bei der aktuellen Bedrohungslage eine dringende Empfehlung für jedes Unternehmen.

Die reine Alarmierung ist aber lediglich die halbe Miete. Anschließend muss auf die Bedrohung reagiert werden. Für Unternehmen, die dies nicht selbst bewerkstelligen gibt es Services erfahrener Anbieter. Dabei schützen in einem Security Operations Center (SOC) spezialisierte Teams aus Cyber-Security-Analysten, Pentestern, digitalen Forensikern und Hacking-Experten die Systeme der Kunden rund um die Uhr.

4. Einen Incident-Response-Plan aufstellen

Bei einem Sicherheitsvorfall zählt vor allem die schnelle Reaktion. Deshalb sollten Unternehmen schon im Vorfeld in einem Incident-Response-Plan festlegen, wie organisatorisch und technisch zu reagieren ist. Ziel ist, eine Cyber-Attacke so einzudämmen, dass der Schaden so gering wie möglich ausfällt. Eine typische Reaktion auf einen Vorfall (Incident Response) durchläuft sechs Phasen. Vorbereitung, Vorfallerkennung, Eindämmung, vollständige Beseitigung, Wiederherstellung und gewonnene Erkenntnisse. Entscheidend für die umfassende Planung ist es, jeden Vorfall und jedes System individuell zu betrachten und die Reaktion darauf anzupassen.

5. Den „Zero Trust“-Ansatz im Blick

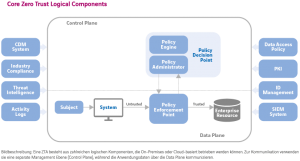

Sobald die Security-Basics stimmen, sollten Unternehmen sich um weitere Themen kümmern. Besonders im Fokus steht derzeit das Thema Zero Trust Architektur (ZTA). Dieser Ansatz setzt auf das „Prinzip Misstrauen“. Einfach gesagt sollte jedes Unternehmen davon ausgehen, dass es bereits kompromittiert wurde. Der entscheidende Grundsatz lautet, dass das gesamte Unternehmensnetzwerk als nicht-vertrauenswürdige Zone betrachtet wird. Kommunikation darf immer nur auf die sicherste Art und Weise erfolgen. Dazu gehört die Authentifizierung aller Verbindungen und die Verschlüsselung des gesamten Datenverkehrs. Auch können Remote-Objekte und Assets ihrer lokalen Netzwerkverbindung nicht vollständig vertrauen – sie sollen davon ausgehen, dass das nicht unternehmenseigene Netzwerk stets feindlich gesinnt ist. Dieses Vorgehen schützt insofern, da nur gültige Anfragen an Servern akzeptiert werden – auch wenn es eine Schwachstelle wie bei Exchange gibt.

Cyber Security ist keine Ansichtssache, sondern das Gebot der Stunde

Noch sind Cyber-Bedrohungen in vielen Unternehmen unsichtbar und Entscheider sind deshalb häufig der Ansicht, dass sie gut gewappnet seien. Diese Einschätzung bleibt vielleicht noch eine Weile ohne gravierende Folgen. Es ist jedoch sehr riskant und gleicht der Fahrt in einem kaputten Auto – nach dem Motto: „Der Wagen fährt schon noch ein Stück“. Nur um zu sagen, wie lange noch, müsste man wissen, was dringend repariert gehört. Es ist also keine Ansichtssache mehr, sondern das Gebot der Stunde, endlich gegenzusteuern, damit es nicht zum Crash kommt.

Um einen Kommentar zu hinterlassen müssen sie Autor sein, oder mit Ihrem LinkedIn Account eingeloggt sein.