Ein Bewusstsein für die Gefahren, allgemeine Grundsätze der Cybersicherheit und besondere Abwehrmaßnahmen sorgen für sicherere Daten und Prozesse

Viele Unternehmen nutzen mittlerweile selbst entwickelte oder von Cloud-Serviceprovidern bereitgestellte Container, um Anwendungen und Prozesse agil, schnell sowie flexibel zu implementieren. Container sind aber nichts anderes als ausführbare Applikationen und damit ein potenzielles Sicherheitsrisiko. Zudem erweitern die Server, welche die Container hosten, sowie die Registries die Angriffsoberfläche der IT. Jede Organisation tut daher gut daran, diesen neuen Gefahrenschauplatz nicht zu vernachlässigen.

Wer die zusätzlichen Risiken, die durch Container entstehen, begreifen und beherrschen will, muss zunächst einmal die Grundlagen der Container-IT kennen. Diese sind nicht immer bekannt. Was ist also ein Container oder vielmehr: Wie wird er gebaut? Jeder Entwickler – gleich ob im Unternehmen oder beim Service Provider – der einen Container baut, nimmt sich aus einer zentralen Registry mit Prozessen diejenigen Images, die er für seine Funktionalitäten benötigt, und bündelt sie in seine dezidierte Mini-Applikation, die idealerweise so schlank wie möglich sein soll. Diese Registries als Bausteine der neuen Container stehen entweder öffentlich oder proprietär dem Unternehmen bzw. dem Anbieter von Cloud-Diensten zur Verfügung. Um die Ausfallsicherheit zu garantieren, wenn ein Container ausfällt, schließen die Entwickler Container in Clustern redundant zusammen: Fällt ein Container aus, übernimmt der andere dessen Aufgabe. Die Orchestration, Automatisation und das Management dieser Cluster erfolgt über Plattformen wie Kubernetes.

Risikofaktor Portierbarkeit

Die Container als Cluster-Verbund lassen sich überall hin portieren und beliebig anwenden. Dieser Grundstein für agile Prozesse und Applikationen ist entscheidendes Argument und zugleich Risikofaktor für den Einsatz der Container. Wenn ein Image aus einer Registry eine Schwachstelle hat, verteilt sich diese ebenso.

Berücksichtigt man den Aufbau und den Einsatz der Container ergeben sich vier Schauplätze der Containersicherheit:

- · die Registry, aus denen ein Anwender die Images für den Container bezieht;

- · die Container-Runtime;

- · der Container-Host; und

- · die Ebene der Container-Orchestration.

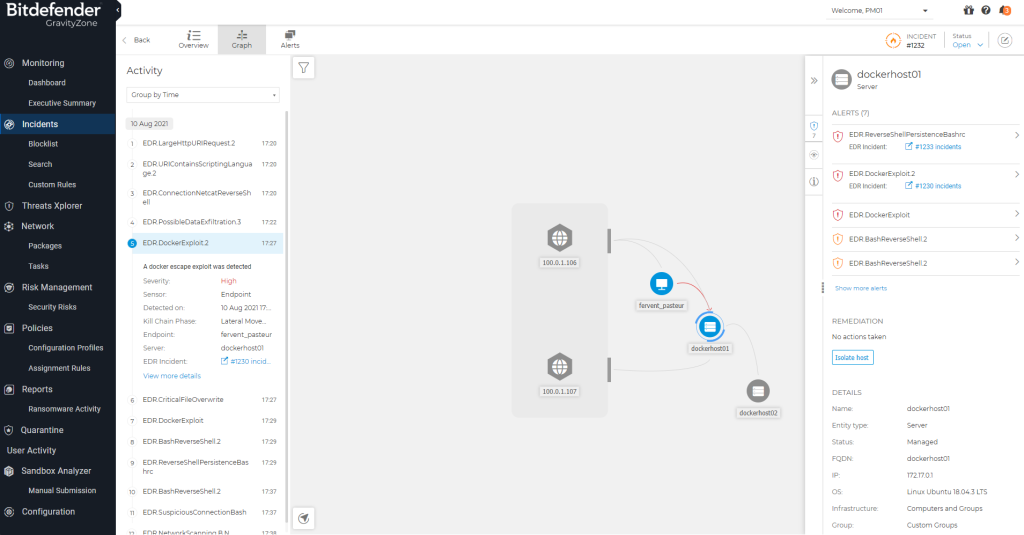

Angreifer finden ihre Wege, um darauf zuzugreifen. Dabei ist gleich, worüber sie den Zugriff auf das Netz erhalten oder von wo in der angegriffenen IT sie ihre illegale Reise starten. Sie gelangen dank Seitwärtsbewegungen von jedem Endpunkt im Zielnetz aus an ihr Ziel. Einmal angelangt, können sie die Registry, den Container Host mit ihren Images oder die Cluster mit mehreren redundanten Images kompromittieren oder legitime Images für ihre Anliegen zweckentfremden. Häufig geht es aber auch um den Zugriff auf Rechenressourcen, welche die Angreifer für ihre eigenen Zwecke, wie Kryptomining oder Dienste, nutzen wollen.

IT-Sicherheitsverantwortliche sollten die vier Schauplätze der Containersicherheit mit den folgenden Methoden schützen:

Risikoschauplatz 1: Images kontrollieren

Beim Nutzen der Images ist – wie beim Nutzen einer Software – Vorsicht geboten, ganz gleich, ob sie aus einer öffentlichen oder aus einer privaten Registry stammen. Denn Cyberkriminelle können mit ihren Angriffen auf die Registry zielen. Danach beziehen die Anwender scheinbar legitime oder bösartig manipulierte Images zum Download.

Gegenmaßnahme: Um für genügend Sicherheit zu sorgen, greifen IT-Verantwortliche am besten nur auf geprüfte und aktualisierte Images aus einer sicheren Quelle zu. Auch ein schlankes Design senkt die Gefahren: Nur solche Container gehören an Bord, die ein Unternehmen für einen Prozess wirklich braucht. Sind Images einmal heruntergeladen, stehen Updates und der Check auf gemeldete Sicherheitsrisiken im Pflichtenheft eines Administrators.

Risikoschauplatz 2: Die Container Runtime im Blick haben

Wenn Angreifer die Laufzeit eines Containers kontrollieren, stehen ihnen zahlreiche und möglicherweise folgenschwere Wege offen. Sie können eine Schwachstelle frei innerhalb des Unternehmensnetzes portieren und ihre Kommandos dort ausführen. Wenn sie wollen, können sie ein legitimes Image – wie etwa ein ganzes Ubuntu-Betriebssystem – als Backdoor Container nutzen. Außerdem erlangen sie über einen Container Zugriff auf einen Host.

Gegenmaßnahme: Ein robuster Schutz der Container Runtime überwacht die Prozesse in einem Container und im zugehörigen Host. Regelmäßige Image-Updates halten die Sicherheit aufrecht.

Risikoschauplatz 3: Den Container-Host sichern

Gelangen Cyber-Kriminelle auf die Container-Hostumgebung, haben sie Zugriff auf alle von dort gesteuerten Abläufe. Außerdem sind sie nun aufgrund der Schwachstellen der Container-Server oder der Container-Laufzeiten in der Lage, ihre eigenen Container zu betreiben.

Gegenmaßnahme: Es empfehlen sich Linux-Distributionen, die eigens für den Betrieb von Containern entwickelt wurden. Jeder Host-Server benötigt außerdem seine eigene Sicherheitskontrolle. Ebenso wichtig ist auch die schnelle Reaktion auf neu bekanntgemachte Schwachstellen. Allgemeine Richtlinien für eine sichere Konfiguration von Betriebssystemen fördern zudem die Sicherheit – wenn man sich an sie hält.

Risikoschauplatz 4: Container-Orchestration

Angreifer wollen auch die Container-Cluster administrieren und so auf Angriffsziele direkt zugreifen Der Cluster-Layer bringt ihnen dabei eine enorme Reichweite ein: Zugangsdaten für einen Kubernetes-Cluster in einer Public Cloud sind der Schlüssel, um den gesamten Cluster von Service-Providern zu manipulieren. Das gilt vielleicht nicht für die großen, aber durchaus für kleinere Anbieter. Ein extern exponiertes Orchestrationsdashboard wird zur Backdoor, um Cluster unberechtigt aus der Ferne zu verwalten.

Gegenmaßnahme: Rollenbasierte Zugangskontrollen und eine sparsame Vergabe der Rechte senken die Risiken. Hoster oder IaaS-Anbieter sollten ohne Einverständnis der Cloud-Kunden nichts an den vorhandenen Containern ändern können. Zudem profitiert die Sicherheit von einer abgesicherten Kommunikation zwischen den Pods auf einem Kubernetes-Cluster, den sich verschiedene Anwendungen teilen.

Ein neuer Gefahrenschauplatz verlangt ein neues Risikobewusstsein

Container-Sicherheit beginnt damit, sich der aus ihnen resultierenden neuen Gefahrenlage bewusst zu werden. Wer ein Verständnis dafür gewonnen hat, kann mit geeigneten Maßnahmen Gefahren abwehren und die Sicherheit der Container erhöhen. Und genauso wie Hacker alle Mechanismen und Motive für ihre Angriffe aus der normalen IT auf Container übertragen, sollte auch die IT-Abwehr klassische Verhaltensregeln der IT-Sicherheit auf Container anwenden: Schwachstellenkontrolle, Patching, automatisierte Sicherheit sowie Richtlinien und das Training aller Beteiligten. Einen wertvollen Schutz bietet auch ein Zero-Trust-Ansatz. Für eine gestaffelte Abwehr nutzen moderne IT-Sicherheitsplattformen auch Endpoint Detection and Response (EDR)-Lösungen und Managed Detection and Response (MDR)-Dienste.

Um einen Kommentar zu hinterlassen müssen sie Autor sein, oder mit Ihrem LinkedIn Account eingeloggt sein.