Das Internet der Dinge (IoT) bietet viele Vorteile für Unternehmen. Die zunehmende Vernetzung bedeutet aber auch permanent neue Risiken. Einzelne Sicherheitslösungen stoßen an ihre Grenzen. Um sich vor Angreifern zu schützen, benötigen Unternehmen umfassende Security-Konzepte.

Ob im Privaten oder in der Arbeitswelt: Immer mehr Dinge und Geräte sind heute vernetzt. So funken beispielsweise Smartmeter den Energieverbrauch direkt an den Stromanbieter – und in der Logistik helfen GPS- und Verkehrsdaten die schnellste und günstigste Route zu planen. Smart Buildings senken ihre Energie- und Betriebskosten mittels der Auswertung von Sensordaten. Die Heizung steuern wir derweil per App. Aber auch die produzierende Industrie nutzt IoT, etwa um Ausschuss zu vermeiden oder die Wartung optimal zu planen. Im Verkehr werden intelligente Ampelschaltungen dazu eingesetzt, um Staus vorzubeugen.

Das Internet der Dinge ist in aller Munde und seine Entwicklung unaufhaltsam. Experten schätzen, dass es bis zum Jahr 2020 zwischen 25 und 50 Milliarden [1] vernetzte Geräte geben wird. Eine Konsequenz dieser Vernetzung ist die deutlich vergrößerte Angriffsfläche für Cyber-Attacken. Mussten Unternehmen früher nur ihr abgegrenztes Netzwerk absichern, gibt es jetzt keinen klaren Netzwerkrand mehr. Jedes angeschlossene Gerät kann potentiell zum Einfalltor für Malware werden und muss daher in der Security-Architektur berücksichtigt werden.

Anforderungen an die Security

IoT-Geräte abzusichern stellt Unternehmen vor eine große Herausforderung. Denn viele der einzelnen Devices verfügen nur über begrenzte oder gar keine integrierten Security-Funktionen. Sie werden meist billig und schnell hergestellt, haben oft nur grundlegende Software im Gepäck und lassen sich schwer um Sicherheits-Features erweitern. Zudem setzen Unternehmen häufig IoT-Geräte verschiedener Hersteller mit jeweils eigenen Security-Eigenschaften ein, was die Komplexität im Netzwerk verschärft.

Erschwerend kommt hinzu, dass das Internet der Dinge beinahe unvorstellbar viele Daten produziert. Diese werden zwischen verschiedenen Geräten, Netzwerken und Public Cloud-Umgebungen ausgetauscht. Bei dieser Menge an Daten noch die Kontrolle über den Traffic zu behalten und Anomalien aufzudecken, ist zunehmend schwer.

Netzwerkverkehr aus Anwendungen in der Cloud ist zudem meist SSL-verschlüsselt. Security-Lösungen müssen diesen decodieren, prüfen und wieder verschlüsseln können, bevor sie ihn weiterleiten. Sind sie dazu nicht in der Lage, können Gefahren unbemerkt weitergereicht werden. Doch dieser Vorgang der SSL-Inspection muss ohne großartige Performance-Einbußen vonstattengehen: sie darf den Traffic nicht aufhalten oder gar die Produktivität ausbremsen.

Cyber-Angreifer fokussieren IoT-Geräte

Gerade wegen der zunehmenden Komplexität müssen sich Unternehmen dringend der IoT-Security annehmen. Zu groß sind die Risiken, die Schwachstellen mit sich bringen. So könnten Hacker Daten abgreifen oder ganze Systeme kapern. Eine Gefahr besteht auch für Produktionsanlagen, wo durch das Verschmelzen von Unternehmens-IT und Operational Technology (OT) neue Angriffsflächen entstehen. Im Bereich der kritischen Infrastrukturen, zum Beispiel Wasser- oder Energieversorger, hätte ein Hackerangriff schwerwiegende Folgen für die gesamte Gesellschaft und könnte zur Gefahr für Leib und Leben werden.

Wie der Fortinet Threat Landscape Report [2] zeigt, haben Cyber-Kriminelle IoT-Geräte längst als attraktives, leicht angreifbares Ziel entdeckt. So gab es im dritten Quartal 2018 mehr als eine Milliarde Attacken auf Router und mehr als zehn Millionen Angriffe auf digitale Videorekorder und Netzwerk-Videorekorder. Ebenso wurden IP-Kameras, Netzwerkspeicher, Telefonsysteme und Drucker millionenfach befallen.

Schon im September 2016 sorgte die Schadsoftware Mirai für Aufsehen, als sie rund 600.000 IoT-Geräte infizierte. Hacker nutzen Mirai, um Botnetze einzurichten und für kriminelle Zwecke wie Distributed Denial of Service (DDoS)-Attacken, Klickbetrug oder Cryptomining zu missbrauchen. Die Mirai-Variante OMG verwandelt infizierte Geräte in Proxy-Server, die von Hackern weiterverkauft werden können. Da Cyber-Kriminelle stets nach dem schwächsten Element in der Security-Infrastruktur suchen, gehen Experten davon aus, dass bis zum Jahr 2020 25 Prozent [1] der Cyber-Angriffe auf Unternehmen auf IoT-Geräte gerichtet sein werden.

Unter der Lupe: Analyse der Bedrohungslage für das IoT – aus dem Quarterly Threat Landscape Report Q4 2018 von Fortinet

Der Global Threat Landscape Report ist ein quartalsweise erscheinender Bericht. Er umfasst und kumuliert die Ergebnisse aller Sensoren der internen Forschungseinrichtung FortiGuard Labs. Diese stützen sich auf die Arbeit von mehr als 200 Forschern und Analysten auf der ganzen Welt. Zur Erkennung und Untersuchung von Bedrohungen setzen die Forscher dabei branchenführende, intern entwickelte Tools und Technologien ein. Das Threat Research Team besteht aus hochqualifizierten Experten für alle kritischen Bereiche in der IT: Malware, Botnets, Bedrohungen für Mobilgeräte und Zero-Day-Schwachstellen. Letzteres bezeichnet eine Sicherheitslücke in einem System oder in einer Software, die der Anbieter oder Hersteller noch nicht kennt.

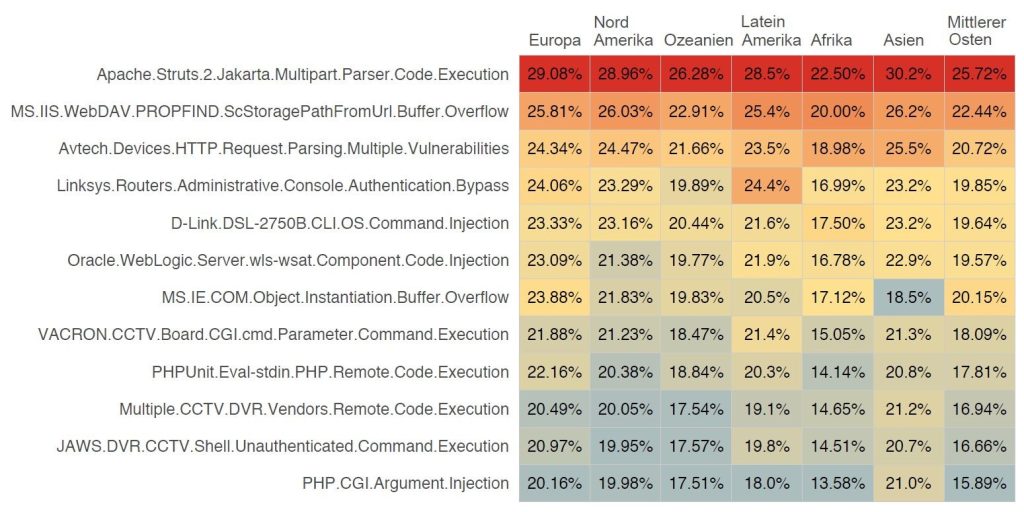

Der Report des vierten Quartals 2018 zeigt, dass die zunehmende Vernetzung von physischer Infrastruktur und Cyber-Systemen eine erweiterte Angriffsfläche schafft, die Kriminelle zunehmend ins Visier nehmen. Ein Exploit zeigt Sicherheitslücken von Software auf und ermöglicht deren Ausnutzung. Eine zentrale Erkenntnis des Reports: Sechs der Top 12 Exploits, waren auf IoT-Geräte ausgerichtet und vier fokussierten auf IP-fähige Kameras.

Die Exploit-Trends zeigen, was Angreifer tun, um verwundbare Systeme zu identifizieren und zu kompromittieren. Dass ein Exploit entdeckt wurde, heißt aber noch nicht, dass der Angriff auch erfolgreich war oder dass eine Umgebung überhaupt die jeweiligen Schwachstellen aufwies. Da es in der Regel sehr viele Exploit-Aktivitäten gibt, konzentriert sich der Bericht bei der Analyse auf kritische und gravierende Entdeckungen mit hohem Sicherheitsrisiko.

Tieferer Blick in die Bedrohungslandschaft

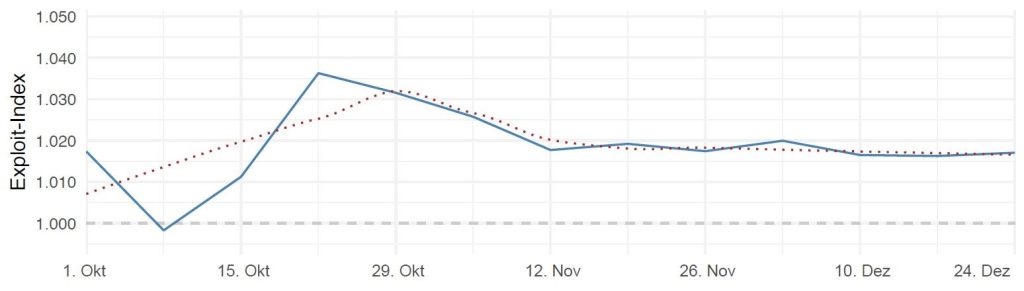

Nachdem das vierte Quartal 2018 dramatisch begann, entwickelte sich der Exploit-Index in der zweiten Hälfte bemerkenswert stabil. Am Ende lag er knapp drei Punkte unter dem Schlusswert des dritten Quartals, aber immer noch höher als zur Jahresmitte, wo er sich bei 1.000 Punkten befand. In der Woche vom 22. Oktober kamen mehrere Ereignisse zusammen, was zum Höchststand von 1.036 Punkten führte.

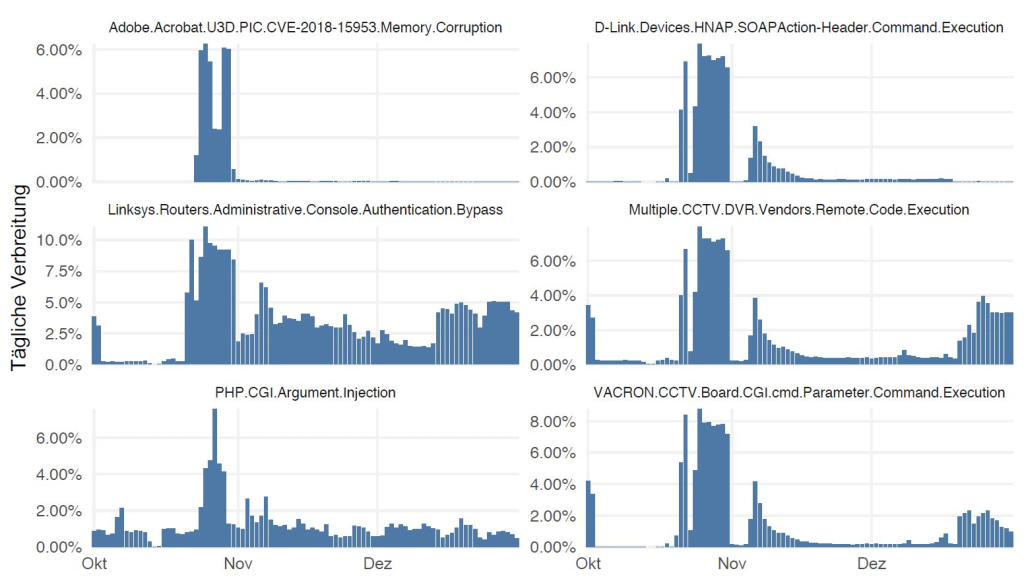

Abbildung 2 zeigt die sechs Haupt-Übeltäter der Woche vom 22. Oktober. Trotz kleiner Ausreißer zeichnet sich in den Signaturen ein klares Muster ab: Vier der sechs Exploits zielen auf verschiedene Arten von IoT-Geräten ab. Diesen Fokus auf IoT beobachteten die Forscher weit über diese Woche hinaus.

Wichtig war im vierten Quartal auch die Entdeckung des Apache Struts Exploit (im Zusammenhang mit CVE-2017-5638). Er war durch seine Rolle im berüchtigten Equifax-Hack von 2017 bekannt geworden. Wie als Beweis dafür, dass das Internet nie vergisst, kam er jetzt in anderem Zusammenhang wieder auf. Angreifer nutzten den Exploit in jüngster Zeit, um Cryptojacking-Funktionen auf kompromittierten Rechnern zu implementieren.

Der Threat Report identifiziert mehrere Exploits für verschiedene Arten von IoT-Geräten. In gewisser Weise ist das erstaunlich, denn insgesamt nahm die Zahl der IoT-bezogenen Attacken im vierten Quartal um fünf Prozent ab. Doch die Tatsache, dass die Hälfte der weltweiten Top-12 Exploits in Abbildung 3 IoT-Geräte im Visier haben, ist Indiz dafür, wie weit verbreitet und anhaltend diese Bedrohungen mittlerweile sind.

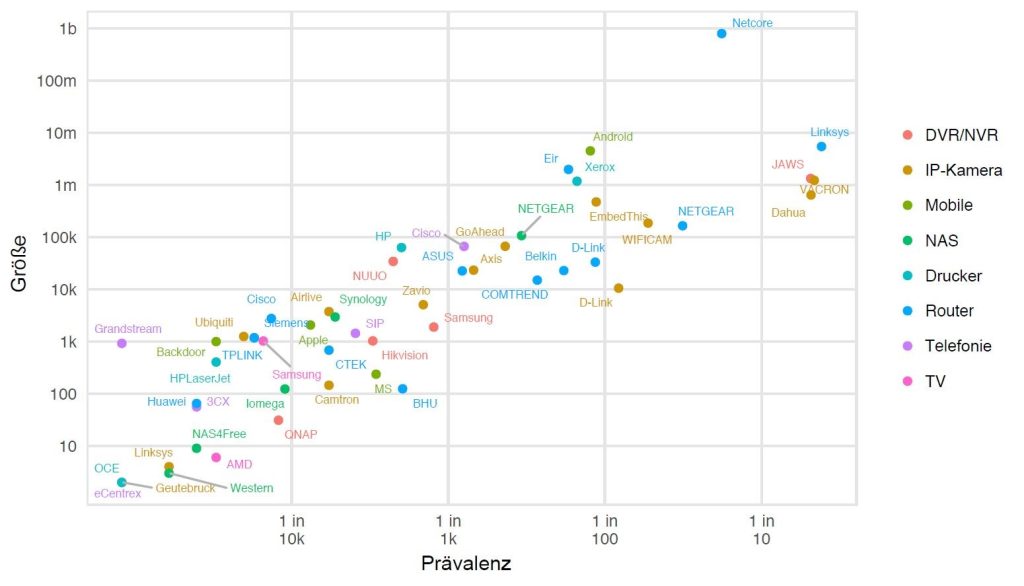

Abbildung 4 zeigt keine einzelnen Entdeckungen, sondern fokussiert nur auf das Signatur-Präfix, das sich dem Hersteller eines IoT-Geräts zuordnen lässt. Die wichtigste Erkenntnis aus Abbildung 4 ist jedoch nicht, welche Hersteller man meiden sollte, sondern dass jedes Gerät mit Internetzugang angegriffen wird – ganz egal, wer es herstellt. Unternehmen sollten also handeln und entsprechende Security-Architekturen implementieren.

Hoher Schaden durch IoT-Botnetze

Weiter zeigt der Bericht der FortiGuard Labs zum dritten Quartal 2018 die Entwicklung von IoT-Botnetzen in den vergangenen Jahren. Ein Trend der Cyber-Kriminalität 2018 war, dass IoT-Botnetze eingesetzt wurden, um Cryptojacking Malware in infizierte IoT-Geräte einzuschleusen. Für Hacker ist das deshalb attraktiv, weil Cryptomining viel CPU-Ressourcen erfordert. Im Botnetz können sie die gesammelte Rechenpower der Geräte nutzen, um Kryptowährungen zu schürfen. Zudem sind IoT-Geräte leicht angreifbar und oft inaktiv.

Außerdem wurde eine Entwicklung hin zu Botnetzen mit destruktivem Verhalten festgestellt. Ein Beispiel ist die BrickerBot Malware. Sie infizierte IoT-Geräte, um sie unbrauchbar zu machen. Das mag bei einer Kaffeemaschine mit Zugang zum Netz noch zu verkraften sein. Bei medizinischen Geräten oder größeren Infrastrukturen von Krankenhäusern und Kraftwerken sieht die Sache aber schon ganz anders aus.

Eine gravierende Bedrohung stellte auch das VPNFilter-Botnetz dar. Wie die Cyber Threat Alliance ermittelte, ähnelt die VPNFilter Malware der BlackEnergy Malware, die gegen das Stromnetz in der Ukraine eingesetzt wurde. Auch VPNFilter zielte vorwiegend auf IoT-Geräte in der Ukraine ab. Sobald die Malware installiert war, konnte sie Supervisory Control and Data Acquisition (SCADA)-Protokolle monitoren und Website-Zugangsdaten stehlen. Außerdem hatte sie einen „Kill“-Schalter, um das IoT-Gerät zu zerstören. Da die Malware den Netzwerkverkehr auf dem Gerät überwachte, war sie auch in der Lage, Schadcode in eine Netzwerksitzung einzufügen und auf diese Weise Endgeräte zu infizieren.

Drei Elemente der Security

Um Sicherheitsherausforderungen zu meistern und Risiken zu minimieren, müssen Unternehmen ihre Security-Konzepte kritisch prüfen. Lösungen, die nur am Netzwerkrand schützen oder isoliert arbeiten, reichen im komplexen IoT-Kosmos nicht mehr aus. Um effektiv zu sein, muss Security umfassend über das gesamte Netzwerk hinweg agieren und alle vernetzen Geräte miteinbeziehen. Unternehmen sollten dabei die folgenden drei Schritte berücksichtigen:

- 1. Netzwerk-Zugangskontrolle für bessere Transparenz: Das IoT bietet die Möglichkeit, Hunderte, oder gar Tausende von Geräten mit dem Netzwerk zu verbinden. Dabei ist es wichtig, diese Geräte möglichst schnell zu identifizieren und zu klassifizieren. Um dies abbilden zu können, benötigen Unternehmen eine hochperformante Network Access Control-Lösung (NAC). Das System erkennt, um welche Art von Gerät es sich handelt, und ordnet es der passenden Gruppe zu. Sicherheitsrichtlinien können für jede Gruppe definiert und dann automatisch angewendet werden.

- 2. Segmentierung: Netzwerk in Sicherheitszonen unterteilen: Herkömmliche Firewalls arbeiten am Perimeter. Das bedeutet, dass sie nur den Netzwerkverkehr kontrollieren, der von außen in das Firmennetzwerk gelangt. Gelingt es einem Hacker jedoch, diese externe Schutzwand zu durchbrechen und Schadsoftware über ein IoT-Gerät zu infiltrieren, kann die Malware ihre Aufgabe ungestört ausführen. Unternehmen sollten daher ihr Netzwerk in Segmente unterteilen und den Netzwerkverkehr nicht nur am Perimeter, sondern auch zwischen den Segmenten steuern. Dazu sind interne Segmentierungs-Firewalls (ISFWs) erforderlich. Sie ermöglichen es, verschiedene Sicherheitszonen zu schaffen. Ein Server, auf dem wertvolle Daten gespeichert sind, verfügt dann beispielsweise über einen speziell geschützten Netzwerkbereich. Die Segmentierung erlaubt es, IoT-Geräte von geschäftskritischen Anwendungen im Netzwerk zu trennen. Tritt eine Malware-Infektion auf, ist sie auf ein Segment beschränkt und betrifft nicht das gesamte Netzwerk.

- 3. Integrierte Security-Lösungen erhöhen den Schutz: Indem der Anwender IoT-Geräte identifiziert, gruppiert, Richtlinien auf sie anwendet und das Netzwerk segmentiert, kann er Geräte und deren Datenverkehr überwachen, unabhängig davon, wo sie sich in der verteilten Infrastruktur befinden. Um eine Ende-zu-Ende-Sicherheit zu erreichen, muss gewährleistet sein, dass Netzwerk-Security-Lösungen nicht isoliert arbeiten, sondern miteinander kommunizieren und die gleichen Richtlinien anwenden. Sie müssen nahtlos zusammenarbeiten und Daten austauschen. So können Sie Bedrohungsinformationen korrelieren und automatisch Sicherheitsfunktionen auf jedes Gerät anwenden, das sich anormal verhält. Security-Lösungen, die Unternehmen einsetzen sollten, sind zum Beispiel eine Next Generation Firewall mit SSL-Inspection-, Anti-Malware- und Intrusion Prevention-Funktionalität sowie ein Sandboxing-System.

Fazit

Die Sicherheit des IoT darf nicht isoliert betrachtet werden, sondern muss Teil eines ganzheitlichen Security-Konzepts sein. Um sich vor Angriffen zu schützen, müssen Unternehmen in der Lage sein, die IoT-Geräte ihres Netzwerkes zu identifizieren und den Datenverkehr zu kontrollieren. Zudem müssen Sicherheitsrichtlinien automatisiert auf die Geräte angewendet werden. Dies erfordert eine Netzwerk-Zugangskontrolle, Segmentierung sowie leistungsstarke, integrierte Security-Lösungen, die nahtlos zusammenwirken. Nur durch die Korrelation von Daten in einer Security Fabric kann eine einheitliche Sicht auf die Bedrohungen in einem komplexen, verteilten Netzwerk geschaffen werden. Auf diese Weise können Unternehmen potenzielle Gefahren frühzeitig erkennen und schnell geeignete Maßnahmen ergreifen.

Josef Meier, Director Sales Engineering, Fortinet:

„Cyber-Systeme und physischen Räumen verschmelzen mehr und mehr. Obwohl sich unsere neue digitale Wirtschaft gedanklich nur schwer begreifen lässt, sind Cyber-Sicherheits-Risiken sehr real. Angreifer beobachten und entwickeln Exploits, die auf diese entstehende digitale Cy-Phy-Vernetzung abzielen. Grundlegende Elemente der Cyber Security wie Transparenz, Automatisierung und agile Segmentierung, sind wichtiger denn je, um in unserer digitalen Zukunft erfolgreich zu sein und die böswilligen Aktivitäten von Angreifern abzuwehren.“

Quellen und Referenzen

[1] https://www.fortinet.com/content/dam/fortinet/assets/white-papers/WP-Understanding-The-IoT-Explosion-And-Its-Impact-On-Enterprise-Security.pdf

[2] https://www.fortinet.com/blog/industry-trends/watching-out-for-iot-and-mobile-threats-during-the-holidays.html

Um einen Kommentar zu hinterlassen müssen sie Autor sein, oder mit Ihrem LinkedIn Account eingeloggt sein.